- Författare Jason Gerald [email protected].

- Public 2024-01-02 02:56.

- Senast ändrad 2025-06-01 06:07.

Är du orolig för säkerheten i ditt nätverk eller någon annans nätverk? En av grunderna för nätverkssäkerhet är att se till att din router är skyddad från inkräktare. Ett av de grundläggande verktygen som kan användas för att säkra det är Nmap eller Network Mapper. Detta program skannar målet och rapporterar öppna och stängda portar. Nätverkssäkerhetsexperter använder detta program för att testa nätverkssäkerhet. För att lära dig hur du använder programmet, läs den här wikiHow -artikeln.

Steg

Metod 1 av 2: Använda Zenmap

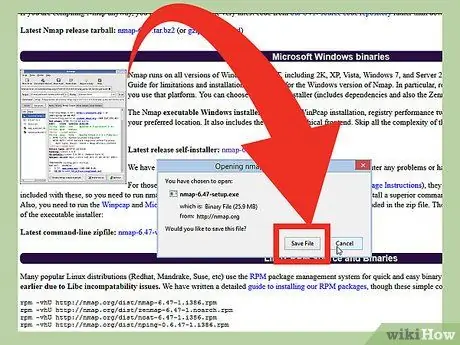

Steg 1. Ladda ner Nmap -installationsfilen

Denna fil (fil) kan hämtas gratis från utvecklarens webbplats Nmap. Vi rekommenderar att du laddar ner Nmap -installationsfilen direkt från utvecklarens webbplats för att undvika virus eller falska filer. Den nedladdade Nmap -installationsfilen innehåller Zenmap -programmet. Zenmap är ett grafiskt gränssnitt för Nmap som hjälper nybörjare att skanna sina datorer utan att behöva lära sig kommandoraden.

Zenmap -programmet är tillgängligt för Windows, Linux och Mac OS X. Du kan hitta alla installationsfiler för alla operativsystem på Nmap -webbplatsen

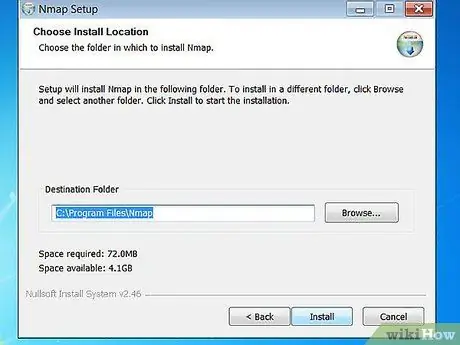

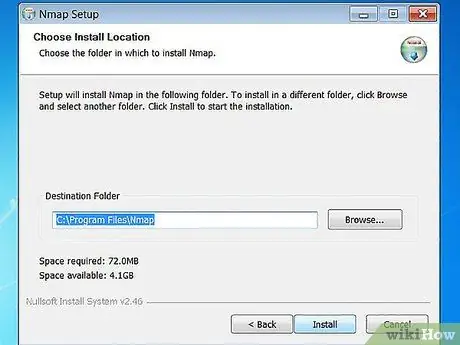

Steg 2. Installera Nmap

Kör Nmap -installationsfilen när den har laddats ner. Du kommer att bli ombedd att välja de programkomponenter du vill installera. För att maximera Nmaps prestanda rekommenderar vi att du markerar alla alternativ. Nmap installerar inte adware eller spionprogram.

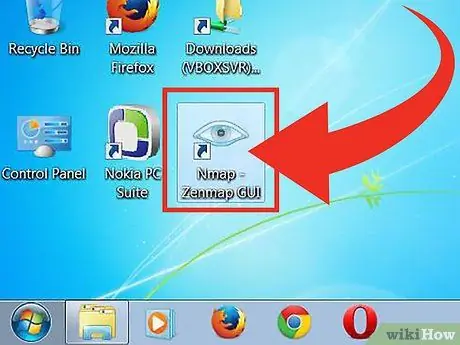

Steg 3. Kör programmet “Nmap - Zenmap GUI”

Om du använder standardalternativet när du installerar Nmap ser du Nmap -ikonen på skrivbordet. Annars letar du efter den här ikonen i Start -menyn. Om Zenmap öppnas kommer programmet att köras.

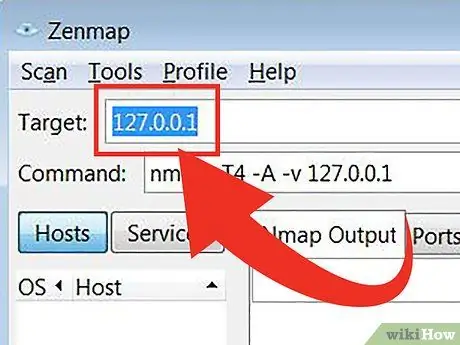

Steg 4. Ange målet du vill skanna

Zenmap -programmet gör skanningen enkel. Det första steget för att köra en skanning är att välja ett mål. Du kan ange en domän (exempel.com), IP -adress (127.0.0.1), nätverk (192.168.1.0/24) eller en kombination av dessa mål.

Beroende på intensiteten och målet för genomsökningen kan en Nmap -skanning bryta mot reglerna som din internetleverantör har satt och kan få problem. Vi rekommenderar att du kontrollerar lokala lagar och avtal med internetleverantörer innan du kör en Nmap -skanning på mål som kommer från ditt nätverk

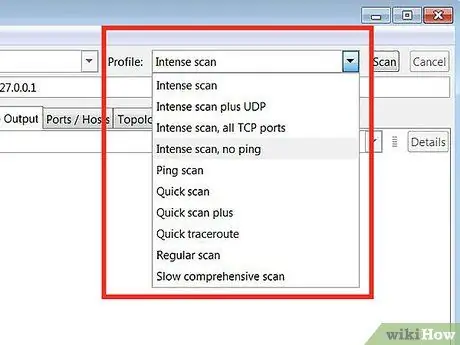

Steg 5. Välj profil

En profil är en förinställning som innehåller en uppsättning modifierare som definierar skanningsmålet. Med den här funktionen kan du snabbt välja skanningstyp utan att behöva ange en modifierare på kommandoraden. Välj en profil som passar dina behov:

- Intensiv skanning - Grundligt utförda skanningar. Den här profilen innehåller detektering av operativsystem (operativsystem eller operativsystem), versionsidentifiering, skriptskanning (skript), traceroute och aggressiv skanningstid. Det här alternativet är en skanning som kan störa systemet och nätverket.

- Ping -skanning - Denna skanning används för att upptäcka om målet har kommit in i nätverket (online). Det här alternativet skannar inga portar.

- Snabb skanning - Denna skanning är snabbare än vanlig skanning eftersom det här alternativet har en aggressiv skanningstid och endast skannar utvalda portar.

- Regelbunden skanning - Det här alternativet är en standard Nmap -skanning utan någon modifierare. Den här genomsökningen returnerar pingar och öppna portar till målet.

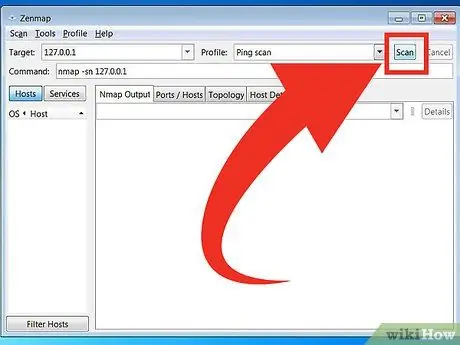

Steg 6. Klicka på Skanna för att börja skanna

Skanningsresultat visas i realtid på fliken Nmap Output. Skanningstiden varierar beroende på den valda skanningsprofilen, avståndet mellan din dator och målet och målnätverkskonfigurationen.

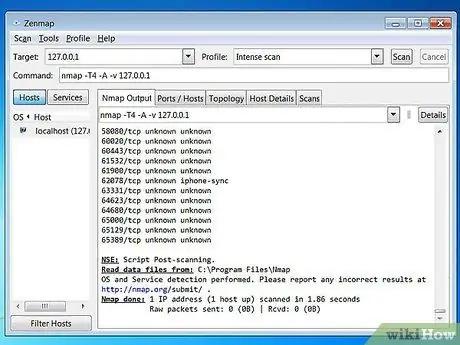

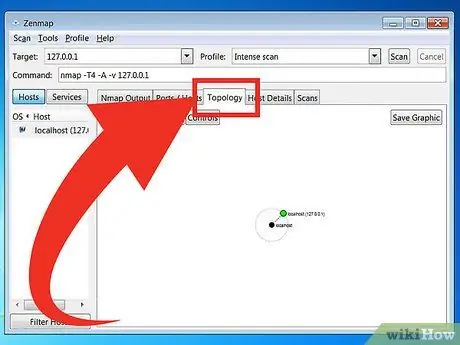

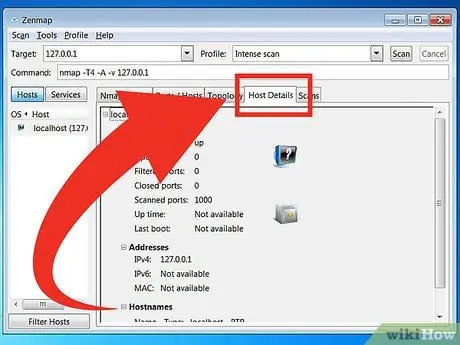

Steg 7. Visa skanningsresultaten

Topologi - Denna flik visar spårvägen för den skanning du utförde. Du kan se hur många hopp (en del av sökvägen som ligger mellan källan och destinationen för data) som data går igenom för att nå målet.

Värdinformation - Denna flik visar en sammanfattning av data som erhållits från målsökningen, till exempel antalet portar, IP -adress, värdnamn (värdnamn), operativsystem och andra.

Skannar - Denna flik lagrar alla kommandon (kommandon) som aktiverades i föregående genomsökning. Flikarna låter dig snabbt skanna om mål med en specifik uppsättning parametrar.

Metod 2 av 2: Använda kommandoraden

Steg 1. Installera Nmap

Innan du använder Nmap måste du först installera den så att du kan köra den från operativsystemets kommandorad. Nmap -programmet är litet och kan hämtas gratis från Nmap -utvecklarna. Följ instruktionerna nedan för att installera Nmap på ditt operativsystem:

-

Linux - Ladda ner och installera Nmap från ditt förråd. Nmap är tillgängligt i de flesta större Linux -arkiv. Ange följande kommando baserat på Linux -distributionen du har:

Kör en enkel Nmap Scan Steg 8Bullet1 - För Red Hat, Fedora och SUSE

- (64-bitars)

- För Debian och Ubuntu

rpm -vhU

(32-bitars) ELLER

rpm -vhU

sudo apt-get install nmap

För Windows - Installera Nmap -installationsfilen. Denna fil kan hämtas gratis från utvecklarwebbplatsen Nmap. Vi rekommenderar att du laddar ner Nmap -installationsfilen direkt från utvecklarens webbplats för att undvika virus eller falska filer. Genom att använda Nmap -installationsfilen kan du snabbt installera kommandoradsverktyget Nmap utan att behöva extrahera filerna till rätt mapp.

Om du inte vill ha Zenmaps grafiska gränssnitt kan du avmarkera Nmap -installationsprocessen

För Mac OS X - Ladda ner diskavbildningsfilen (en datorfil som har innehållet och strukturen för en diskvolym) Nmap. Denna fil kan hämtas gratis från utvecklarwebbplatsen Nmap. Vi rekommenderar att du laddar ner Nmap -installationsfilen direkt från utvecklarens webbplats för att undvika virus eller falska filer. Använd installationsfilerna i diskavbildningsfilen för att installera Nmap på datorn. Nmap kräver OS X version 10, 6 eller senare.

Steg 2. Öppna kommandoraden

Nmap -kommandot körs från kommandoraden och skanningsresultaten visas under kommandot. Du kan använda variabler för att ändra genomsökningen. Du kan köra en skanning från valfri mapp på kommandoraden.

-

För Linux - Öppna Terminal om du använder GUI för din Linux -distribution. Terminalplatsen varierar beroende på typ av Linux -distribution.

Kör en enkel Nmap Scan Steg 9Bullet1 -

För Windows - Du kan öppna ett kommandotolkfönster genom att trycka på Windows -tangenten + R och ange "cmd" i körfältet. Windows 8 -användare kan trycka på Windows -tangenten + X och välja Kommandotolken från menyn. Du kan köra en Nmap -skanning från valfri mapp.

Kör en enkel Nmap Scan Steg 9Bullet2 -

För Mac OS X - Öppna Terminal -programmet som finns i underkatalogen Utility i mappen Applications.

Kör en enkel Nmap Scan Step 9Bullet3

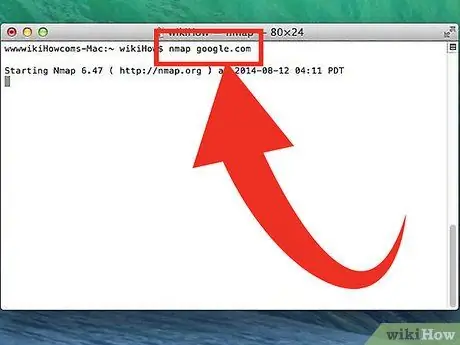

Steg 3. Kör en skanning på målporten

Om du vill köra en grundläggande genomsökning skriver du

nmap

. Detta kommer att pinga målet och skanna porten. Denna genomsökning är lätt att upptäcka. Skanningsresultatet visas på skärmen. Du kan behöva flytta fönstret uppåt för att se hela genomsökningen.

Beroende på intensiteten och målet för genomsökningen kan en Nmap -skanning bryta mot reglerna som din internetleverantör har satt och kan få problem. Vi rekommenderar att du kontrollerar lokala bestämmelser och avtalet med internetleverantören du använder innan du kör en Nmap -skanning på mål som kommer från ditt nätverk

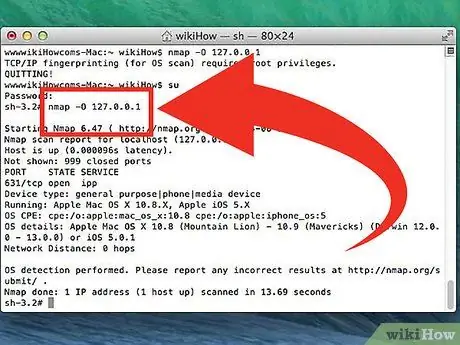

Steg 4. Kör den modifierade genomsökningen

Du kan använda kommandovariabler för att ändra skanningsparametrarna så att sökresultaten får mer eller mindre information. Om du ändrar skanningsvariabeln ändras nivån på störningar som genereras av genomsökningen. Du kan lägga till flera variabler genom att placera ett mellanslag mellan varje variabel. Variabeln sätts före målet:

nmap

- - sS - Det här är en SYN -skanning som görs tyst. Denna genomsökning är svårare att upptäcka än en vanlig genomsökning. Skanningen tar dock längre tid. Många moderna brandväggar kan upptäcka "-sS" -genomsökningar.

- - sn - Det här är en ping -skanning. Den här genomsökningen inaktiverar portskanning och söker bara efter värdar som är inloggade i nätverket.

- - O - Det här är en genomsökning av operativsystemet. Denna genomsökning kommer att försöka bestämma målet operativsystem.

- - A - Denna variabel aktiverar flera vanliga skanningar: OS -detektering, versionsidentifiering, skriptskanning och spårning.

- - F - Denna skanning aktiverar snabbläge och minskar antalet skannade portar.

- - v - Den här genomsökningen visar mer information i sökresultaten så att du lättare kan förstå dem.

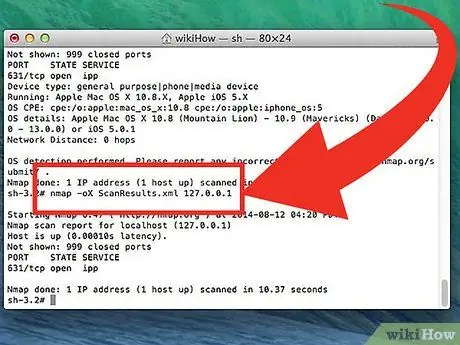

Steg 5. Konvertera skanningsresultaten till en XML -fil

Du kan konvertera skanningsresultaten till en XML -fil så att du enkelt kan se dem i vilken webbläsare som helst. För att göra detta måste du använda variabeln - oxe och ange också XML -filnamnet. Följande är ett exempel på kommandot som används för att konvertera skanningsresultaten till en XML -fil:

nmap -oX Sökresultat.xml

XML -filen sparas i mappen där du sparade arbetsfilen

Tips

- Om målet inte svarar kan du försöka lägga till "-P0" i genomsökningen. Detta kommer att tvinga Nmap att börja skanna även om programmet tror att det valda målet inte kan hittas. Denna metod är användbar för datorer som blockeras av en brandvägg.

- Vill du veta hur skanningen fortskrider? Medan genomsökningen pågår trycker du på mellanslagstangenten eller valfri knapp för att se hur Nmap -skanningen går.

- Om genomsökningen tar mycket lång tid (tjugo minuter eller mer) kan du försöka lägga till "-F" i Nmap-skanningen för att göra Nmap-skanning endast vanliga portar.

Varning

- Om du ofta kör Nmap -skanningar, var beredd att svara på din internetleverantörs frågor. Vissa internetleverantörer tittar regelbundet på Nmap -trafik och Nmap är ett enkelt verktyg att upptäcka. Nmap är ett verktyg som är känt av många och som vanligtvis används av hackare. Som sådan kan du bli misstänkt av din internetleverantör och måste i detalj förklara varför du använder Nmap.

- Se till att du har behörighet att skanna målet! Genom att skanna www.whitehouse.gov kan du få problem. Prova att skanna scanme.nmap.org om du vill prova Nmap -programmet. Denna webbplats hanteras och underhålls av Nmap -utvecklare. Därför kan du skanna den utan att behöva oroa dig för problem.